Zu viel Feinstaub in der Luft?

Feinstaub sind besonders kleine Teilchen des in der Luft befindlichen Schwebstaubs. Man bezeichnet diese auch als “Particulate Matter” (kurz PM) und unterscheidet anhand der Durchmesser der Staubteilchen zw. PM10 (kleiner als 10µm) , PM2.5 (kleiner als 2,5 µm), PM1 (kleiner als 1µm). Feinstaub kann aus natürlichen Quellen (z.B. Sahara-Staub, Pilzsporen, Seesalz, Pollen) stammen (ca. 90%) oder anthropogenen (menschlichen) Ursprungs sein, überwiegend durch die Verbrennung von Kohlenstoffverbindungen wie Holzverbrennung (z.B. im Kaminöfen) oder Autoverkehr(ca. 10%).

„Feinstaub wird heute im Wesentlichen für die Auswirkungen von Luftverschmutzungen auf die Gesundheit verantwortlich gemacht“.

Ing. Alfred Gunsch von der Sicherheitsplanung GmbH

Feinstaub wird unabhängig vom Durchmesser der Teilchen in µg/m³ angegegen. Seit dem 1. Januar 2005 beträgt der einzuhaltende Tagesmittelwert für PM10 in der EU 50 µg/m³ bei 35 zugelassenen Überschreitungen im Kalenderjahr. Feinstaubmessungen, insb. Rohdaten von Einzelmessungen sollten mit Vorsicht genossen werden. Wie die Grenzwerte es schon andeuten werden normalerweise Mittelwerte aus vielen einzelnen Messungen über eine Stunde oder über einen Tag berechnet. Deshalb übertragen wir unsere Daten zu opensensemap und stellen dort Tagesverläufe zur Verfügung.

Was ist pm2,5?

Bei PM2,5 handelt es sich um die Schwebstaubteilchen, deren Durchmesser kleiner ist als 2,5 µm ( 1 µm=1/1000 mm), die also deutlich kleiner sind als PM10 und damit auch tiefer in den Atemtrakt – bis in die Lungenbläschen selbst – gelangen können. In der EU-Richtlinie 1999/30/EG wurden als Grenzwerte für Feinstaub festgelegt: Der seit dem 1. Januar 2005 einzuhaltende Tagesmittelwert für PM10 beträgt 50 µg/m³ bei 35 zugelassenen Überschreitungen im Kalenderjahr. Der Jahresmittelwert für PM10 beträgt 40 µg/m³.

Auswirkungen sind unter anderem die Verstärkung von Allergiesymptomen, die Zunahme von asthmatischen Anfällen, Atemwegsbeschwerden und Lungenkrebs sowie ein gesteigertes Risiko von Mittelohrentzündungen bei Kindern und Beeinträchtigungen des Nervensystems. Daneben werden auch Auswirkungen auf Herz-Kreislauf-Erkrankungen (z. B. Herzinfarkt) angenommen. Das Ausmaß der Auswirkung von Partikeln auf die Atemwege hängt neben der chemischen Zusammensetzung auch von der Größe der Partikel ab: Je kleiner ein Partikel ist, desto tiefer kann es in die Lunge eindringen.

Es gibt verschiede Möglichkeiten Feinstaub zu messen. Für unser @siplan gmbh Meßgerät nutzen wir den lasergestützten Sensor SDS011.

Unser Projekt entstand 2015 im Rahmen von GI@School am Institut für Geoinformatik in Münster, wo es zusammen mit der senseBox eingesetzt wird, um Schülern und interessierten Bürgern eine Plattform zu bieten, um ihre Messdaten zu sammeln und zu veröffentlichen.

Luftgüte in Tirol

Smart Home geht in die nächste Runde

Smart Homes steigern die Effizienz, den Komfort und die Sicherheit der Bewohner. Mit Daten zum Energieverbrauch oder zur Abfallentsorgung kann die Umweltbelastung reduziert werden.

Aktuell hat Amazon mit seiner Marke RING eine Drohne für zuhause vorgestellt:

Seit vielen Jahren bin ich – als gelernter Elektroingenieur und immer an neuen Gadgets interessierter – mit allerlei Geräten rund um SmartHome und Leitstand vertraut. Wen Sie ein Fachgespräch mit mir führen wollen, kontaktieren Sie mich gerne per E-Mail.

Was Tiroler Gemeinden über das Internet der Dinge wissen müssen

Unser Glossar für Entscheidungsträgen in Städten und Gemeinden beim Einstieg in LoRaWAN und das Internet der Dinge (IoT) ist hilfreich, um die relevanten Begriffe und Konzepte besser zu verstehen. Unser Ing. Alfred Gunsch beschäftigt sich seit vielen Jahren mit dem Thema und erklärt einige Begriffe, Definitionen und konkrete Beispiele.

Einführung in LoRaWAN und IoT

- LoRaWAN (Low Power Wide Area Network): Ein drahtloses Netzwerkprotokoll, das sich für die drahtlose Übertragung kleiner Datenmengen über große Entfernungen eignet.

- IoT (Internet of Things): Das Konzept, das physische Geräte und Gegenstände über das Internet miteinander verbindet, um Daten zu sammeln und zu teilen.

- Sensor: Ein Gerät, das physische oder chemische Eigenschaften in elektrische Signale umwandelt. Beispiel: Ein Temperatursensor, der die Umgebungstemperatur misst.

- Gateway: Ein Gerät, das Daten von IoT-Sensoren erfasst und an das Internet weiterleitet. Beispiel: Ein LoRaWAN-Gateway, das Daten von verschiedenen Sensoren in der Stadt erfasst.

- Dashboard: Als Datenzentrale laufen hier alle Daten Ihres LoRaWAN-Systems zusammen. Aktuelle Werte und Zeitverläufe lassen sich übersichtlich einsehen. Das Dashboard wird individuell auf Ihren Anwendungsfall zugeschnitten

LoRaWAN – technische Grundlagen

- „The Things Network“ (TTN) ist ein LoRaWAN, betrieben als nichtkommerzielles Gemeinschaftsprojekt, das aus den Niederlanden stammt und mittlerweile weltweit aktiv ist.

- Endgerät (End Device): Ein IoT-Gerät, das Daten sendet und empfängt. Beispiel: Ein intelligenter Müllcontainer, der den Füllstand misst.

- Klasse A, B, und C Endgeräte: Unterschiedliche Klassen von LoRaWAN-Endgeräten mit verschiedenen Übertragungsmöglichkeiten und Energieverbrauch.

- Frequenzbänder: Die spezifischen Frequenzbereiche, in denen LoRaWAN betrieben wird, z.B. 868 MHz in Europa.

- ADR (Adaptive Data Rate): Eine Funktion in LoRaWAN, die automatisch die Übertragungsrate von Endgeräten anpasst, um eine optimale Leistung zu erzielen.

IoT-Anwendungen in der Kommunalverwaltung

- Bürgerbeteiligung/ Makerspace: Gateways mit dem kostenfreien TTN, weil dadurch neue Ideen befördert werden.

- Smart City: Eine Stadt, die IoT-Technologie verwendet, um Dienstleistungen und Infrastruktur zu optimieren. Smart Cities sammeln Echtzeitdaten für die Analyse, um Einblicke zu liefern, welche die Kommunalbeamten dann für eine bessere Entscheidungsfindung und/oder automatisierte Kontrollen verwenden können, um effizientere, effektivere, widerstandsfähigere und sicherere Gemeinden zu schaffen.

- Umweltüberwachung: Die Verwendung von IoT-Sensoren zur Überwachung von Umweltparametern wie Luftqualität, Lärmpegel und Wasserqualität.

- Parkraummanagement: Die Nutzung von IoT-Geräten, um Parkplätze in Echtzeit zu überwachen und Bürger über verfügbare Parkplätze zu informieren.

- Katastrophenschutz wie Überflutung oder

Sicherheitsaspekte im IoT

- Verschlüsselung: Die Methode, Daten in IoT-Netzwerken zu schützen, um unbefugten Zugriff zu verhindern.

- Authentifizierung: Der Prozess, der sicherstellt, dass nur autorisierte Benutzer auf IoT-Geräte und -Daten zugreifen können.

- Datenintegrität: Die Sicherstellung, dass Daten während der Übertragung nicht manipuliert werden.

Datenverarbeitung und -analyse

- Datenaggregation: Der Prozess der Zusammenführung von Daten aus verschiedenen Quellen, um einen umfassenderen Überblick zu erhalten.

- Big Data: Die Verarbeitung und Analyse großer Mengen von Daten, um Trends und Muster zu identifizieren.

- Predictive Maintenance: Die Verwendung von IoT-Daten, um den Zustand von Geräten und Infrastruktur vorherzusagen und Wartungsarbeiten zu optimieren.

Datenschutz und Ethik im IoT

- Datenschutz: Die Gewährleistung, dass personenbezogene Informationen der Bürger geschützt und respektiert werden.

- Datensicherheit: Maßnahmen zur Sicherung von Daten vor unbefugtem Zugriff und Datenverlust.

- Ethik im IoT: Die Berücksichtigung ethischer Aspekte bei der Implementierung von IoT-Systemen, um sicherzustellen, dass sie das Gemeinwohl fördern.

- DSGVO: Nur weil öffentliche Organe keine Strafen zahlen.

Finanzierung und Fördermöglichkeiten

- Fördermittel: Gelder und Unterstützung von Regierungsstellen oder Organisationen, um IoT-Projekte in der Kommunalverwaltung zu fördern.

- ROI (Return on Investment): Die Rendite oder der Nutzen, den die Stadt von ihren IoT-Investitionen erwartet.

Implementierung von IoT-Projekten

- Projektmanagement: Die Planung, Durchführung und Überwachung von IoT-Projekten, um sicherzustellen, dass sie erfolgreich abgeschlossen werden.

- Partnerschaften: Die Zusammenarbeit mit Unternehmen, Forschungseinrichtungen oder anderen Städten, um Ressourcen und Know-how für IoT-Projekte zu nutzen.

Skalierung und Zukunftsausblick

- Skalierbarkeit: Die Fähigkeit, IoT-Infrastruktur und Projekte bei Bedarf auszudehnen und anzupassen.

- 5G-Integration: Die Integration von 5G-Netzwerken, um IoT-Kommunikation schneller und zuverlässiger zu gestalten.

- Cloud- und Edgecomputing:

- BIM (Digitaler Gebäudezwillinge)

Fallbeispiele aus Tirol

- Beispiel Smarte Straßenbeleuchtung: Wie eine Tiroler Stadt IoT-Technologie nutzt, um Energie zu sparen und die Straßenbeleuchtung effizienter zu gestalten.

- Beispiel Umweltüberwachung: Wie Tiroler Gemeinden IoT-Sensoren verwenden, um Umweltdaten zu sammeln und Umweltschutzmaßnahmen zu ergreifen.

- Beispiel Inventarveraltung: IoT zum Asset-Management

- Beispiel Parkraummanagement: Wie eine Tiroler Stadt IoT-Geräte einsetzt, um das Parken in der Innenstadt zu erleichtern und den Verkehr zu reduzieren.

- Corona-Ampel: Messung des CO2-Niveaus

- Beispiel Mitarbeiter-Gesundheits- und Klimaschutz: Wie auch Ihre Mitarbeiter von einem angenehmes Raumklima (Heizung, Lüftung, Klimatechnik) profitieren und Sie gleichzeitig einen positiven Beitraag zum Klimaschutz leisten.

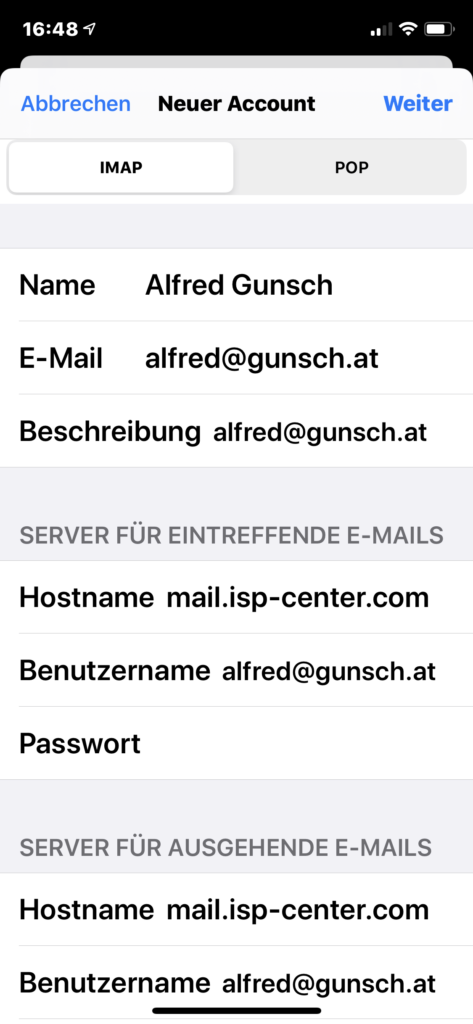

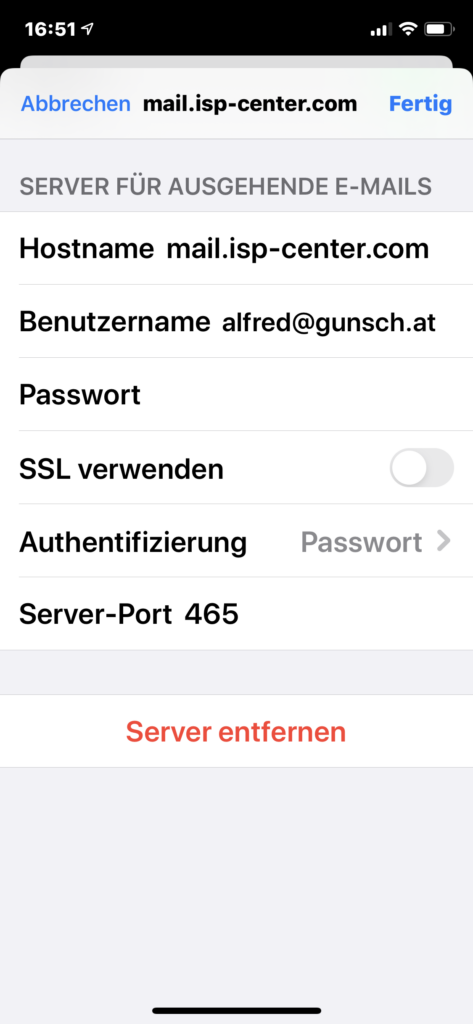

E-Mail am iPhone einrichten

Hier eine Anleitung, wie unsere E-Mail-Accounts am iPhone eingerichtet werden. Gehen Sie unter „Einstellungen“ auf „Passwörter & Accounts“. Dort „Account hinzufügen“ – „Andere“- „Mail-Account hinzufügen“.

Damit ist das Konto eingerichtet und sollte wie folgt aufscheinen. Wenn etwas schief gegangen ist, können Sie hier das Konto wieder löschen und nochmal alle Einstellungen probieren.

Krisenmanagement in der IT

Covid19 hat viele von einem Tag auf den anderen ins HomeOffice gebracht. Während der Krise hat man gesehen, wie rasch Firmen sich zu helfen wissen. Dabe kamen natürlich auch untaugliche Mittel zum Einsatz – so ist mir eine Kanzlei bekannt, die den Mitarbeitern „einfach“ alle Bürocomputer samt Daten mitgegeben hat oder eine andere, die im Büro zwei Dutzend Teamviewer-Lizenzen installiert und von überall auf der Welt auf diese Geräte zugegriffen hat. Natürlich haben das auch Hacker beobachtet und zu ihrem Vorteil ausgenutzt – zumeist unbeobachtet, denn wer hatte das Know-How, das zu monitoren und zu protokollieren?

Ing. Alfred GUNSCH, CDC

„Von einem Tag auf den anderen waren Teleworking und Bring-your-own-Device für viele Firmen kein Tabu-Thema mehr. Auftragsarbeiten landeten auf privaten Laptops, ganze Mandantenbuchhaltungen wurden ausser Haus und damit ausser Kontrolle gegeben. Vormittag arbeitet der Papa am einzigen Gerät, nachmittag Mama und zwischendurch die Kids. Jetzt geht es darum, die Daten wieder einzusammeln“.

Im Webinar der Standortagentur erkläre ich, was es zu beachten galt und immer noch gilt, welche Grundvoraussetzungen auch die DSGVO vorschreibt und wie man seinen Obliegenheiten nachkommt, damit auch Versicherungen ggf zahlen.

Als Grundvorausetzung (Obliegenheit) gilt:

- Update Betriebssysteme und Software sind auf einem aktuellen Stand.

- Antivirus und Firewall: Aktuelle Lösung zum Schutz vor Bedrohungen aus dem Internet.

- Sicherung (Backup) im Gegensatz zur Archivierung:

Überlegen Sie sich als nächstes, wie sie sicherstellen & kontrollieren können, ob Ihre mobile Devices wie Handy und Tablet, aber auch alle Geräte ausser Haus obige Richtlinien erfüllen.

VPN – Virtual Private Network

Wenn Sie sicher im Internet unterwegs sein wollen und auch auswärts auf Ihre Daten und Programme zugreifen wollen, brauchen Sie ein VPN.

DSGVO

Wegen der Covid19-Krise ist die DSGVO nicht unwirksam geworden – nur schwerer einzuhalten. Auch personenbezogene Daten ausser Haus müssen durch technisch-organisatorische Maßnahmen geschützt werden.

Einfallstor IT Security

Ing. Alfred Gunsch ist SeniorBerater IT-Security bei der Sicherheitplanungs gmbh www.siplan.at in Schwaz und Berufsgruppensprecher aller Tiroler IT-Firmen. Als Landessprecher der IT-Security Expertengruppe de Wirtschaftskammer kennt er die Probleme und die Lücken, aber auch Tipps und Tricks zu deren Behebung. Er bloggt unter www.gunsch.at

Wie oft sollen Sie die Cybersicherheit Ihres Unternehmens prüfen?

Für viele Unternehmen steht die Cybersicherheit nicht an erster Stelle. Es ist oft die Kombination von „mir wird schon nix passieren“ und „da kenn ich mich eh nicht aus„, die uns dieser Gefahr aussetzt. Erst wenn etwas schief geht, stellen wir unser Verhalten in Frage.

Weil aber IT eine der wichtigsten Bestandteile eines modernen Unternehmens oder einer modernen Organisation ist, lohnt es sich für Sie, einen Schritt zurückzutreten und (nicht nur) Ihre Cybersicherheitsprozesse, Software und Hardware regelmäßig zu überprüfen.

Laut Forbes wurden Cyberangriffe in den nächsten Jahren immer schlauer, und wir müssen alle auf der Hut sein, um Verstöße zu verhindern.

Warum Sie regelmäßige Cybersicherheitsprüfungen benötigen

Sie können nicht mit Gewissheit sagen, ob die Cybersicherheit in Unternehmen wie erwartet funktioniert, es sei denn, Sie führen eine Prüfung durch. Die meisten IT-Fachleute empfehlen, dass dies regelmäßig erfolgen muss, entweder monatlich, vierteljährlich oder vielleicht auch nur zweimal im Jahr. Viel hängt natürlich von der Größe Ihrer Organisation oder Ihres Unternehmens ab und davon, wie viele verschiedene Geräte und Abteilungen Sie haben. Es ist viel einfacher, ein Unternehmen mit zehn Mitarbeitern im Auge zu behalten als ein Unternehmen mit Tausenden. Ein weiterer Faktor ist die Menge an vertraulichen Daten, mit denen Sie umgehen, und der Sektor, in dem Sie tätig sind.

Was ist ein Cybersecurity-Audit?

Unser SindSieSicher-Workshop („SSS“) kann nur Vor Ort ausgeführt werden. Wir haben ein standardisiertes Vorgehen, bei dem auch viele Vorarbeiten bereits im Vorfeld erbracht werden. Keinesfalls kann ein zuverlässiges Audit ausschliesslich auch aus der Ferne durchgeführt werden. Der SSS ist ein Service, den heutzutage viele IT-Support-Unternehmen anbieten. Wenn jedoch ein Vorfall oder ein Problem mit Ihrer IT-Infrastruktur aufgetreten ist, lohnt es sich, eine eingehendere Prüfung durchzuführen, bei der ein breiterer Bereich von Parametern berücksichtigt wird. Diese Art der Prüfung verwendet in der Regel fortschrittlichere Technologien und befasst sich nicht nur mit der installierten Software, sondern auch mit den Praktiken, die Sie und IHre Mitarbeiter in Ihrem Unternehmen anwenden.

Möglicherweise hatten Sie beispielsweise eine Sicherheitsverletzung oder einen Datenverlust. Es ist wichtig herauszufinden, wie dies geschehen ist und welche Prozesse Sie zur Verbesserung der Sicherheit einrichten müssen. Oder Sie haben möglicherweise ein neues System aktualisiert oder installiert. In diesem Fall möchten Sie sicherstellen, dass Ihre Cybersicherheit gut damit umgeht. Es kann viele andere Gründe geben, eine intensivere Prüfung durchzuführen. Zum Beispiel, wenn sich die Compliance-Gesetze für Ihr Unternehmen ändern (wie es bei fast allen Unternehmen mit der neuen DSGVO der Fall ist). Vielleicht möchten Sie sicherstellen, dass die IT-Services auf allen Ebenen einheitlich und damit kostengünstig sind.

Auslagerung Ihres Business Cybersecurity-Audits

Es ist wichtig, mit einem Partner zusammenzuarbeiten, der in der Lage ist, diese Art von Audit durchzuführen, die Sie suchen. Bei uns sind Standard-Audit-Pakete verfügbar, die jedoch möglicherweise nicht vollständig geeignet sind, insbesondere wenn Ihr Unternehmen spezielle Anforderungen an die Cybersicherheit hat. Die Auslagerung Ihres Cybersicherheits-Audits an Dritte ist der beliebteste Weg und bietet eine Reihe von Vorteilen, nicht zuletzt, dass Sie Zugriff auf das entsprechende Maß an Fachwissen haben.

„Es ist nicht einfach, geeignete Unternehmen zu finden, die nachweislich Sicherheitstests in einer Reihe von Organisationen durchführen. Sie sollten nach einer suchen, die über umfassende Kenntnisse der Betriebsplattformen verfügt und versteht, wie Ihre Unternehmenssicherheit in diese und andere IT-Leistungen passt“.

Ing. Alfred Gunsch, IT-Security-Manager siplan gmbh

Das andere, was Sie wollen, ist ein IT-Audit-Service, der Ihnen klare Berichte und Empfehlungen liefert, auf die Sie dann reagieren können. Gute Kommunikation ist der Schlüssel. Während Sie möglicherweise zumindest einen Teil des Workshops intern durchführen können, fehlt den meisten Unternehmen für eine eingehendere Prüfung das entsprechend qualifizierte Personal. Selbst mit der neuesten Software kann es schwierig sein, die Ergebnisse zu entschlüsseln und entsprechende Empfehlungen abzugeben, wenn Sie nicht über Fachkenntnisse auf diesem Gebiet verfügen. Ein kompetentes Auditteam kann die Daten Ihres Audits interpretieren und verstehen, wie Änderungen an Ihren Systemen vorgenommen werden. Priorisieren Sie, welche Faktoren am wichtigsten sind und welche Schritte Sie ausführen müssen, um die Cybersicherheit Ihres Unternehmens zu verbessern. Verstehen Sie, ob Informationen fehlen und welche andere Software und Scans angewendet werden müssen, um ein vollständiges Bild Ihrer aktuellen Cybersicherheit zu erhalten. Setzen Sie Benchmarks, damit Sie eine Basis für zukünftige Audits haben und ein klares Verständnis dafür haben, was Sie erreichen müssen. Wir von der siplan gmbh arbeiten im 3rd level Support mit einer Vielzahl von Unternehmen in verschiedenen Bereichen zusammen. Wir verstehen, dass jedes Unternehmen seine eigenen Anforderungen hat, wenn es darum geht, eine starke Cybersicherheit zu gewährleisten. Unser Team arbeitet eng mit Ihnen zusammen, um sicherzustellen, dass wir ein solides Audit durchführen, das Ihr Unternehmen nachhaltig schützt.